Med sit primære ophav i USA fortsætter kriminelle med at udnytte Log4Shell-sårbarheden.

Ifølge researchere fra Barracuda er aktiviteten nogenlunde konstant – og de kriminelle benytter sårbarheden til både alvorlige – men også til lettere angreb kendt som Rick-Rollin.

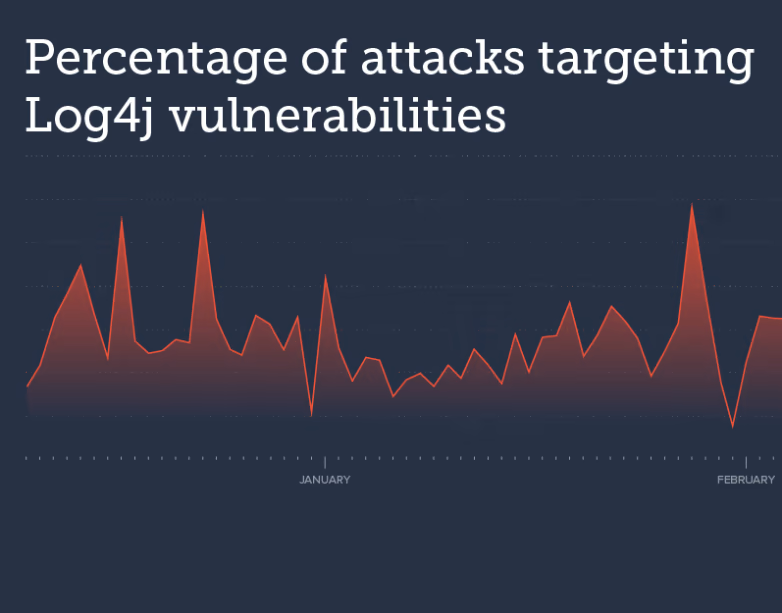

Komplekset af Log4shell-sårbarheder i Log4J-softwaren har nu været kendt i mere end to måneder. Barracuda-forskere har analyseret de angreb, der er registreret i Barracudas systemer siden 10. december 2021. Og mængden af angreb, der målrettet forsøger at udnytte sårbarhederne har været relativt konstant i løbet af de seneste to måneder – et mønster, som forventes at fortsætte på den korte bane. Ifølge forskerne er det tilsyneladende både alvorlige og mere ufarlige mål, de kriminelle har.

Komplekset af Log4shell-sårbarheder i Log4J-softwaren har nu været kendt i mere end to måneder. Barracuda-forskere har analyseret de angreb, der er registreret i Barracudas systemer siden 10. december 2021. Og mængden af angreb, der målrettet forsøger at udnytte sårbarhederne har været relativt konstant i løbet af de seneste to måneder – et mønster, som forventes at fortsætte på den korte bane. Ifølge forskerne er det tilsyneladende både alvorlige og mere ufarlige mål, de kriminelle har.

Angreb kommer primært fra USA

Mens omfanget af angreb på sårbarhederne er stabilt, har eksperter fra Barracuda fundet ud af, at størstedelen af angrebene kommer fra IP-adresser i USA, hvor over halvdelen er forbundet med AWS, Azure og andre datacentre. Der er også blevet sendt angreb fra Japan, Tyskland, Holland og Rusland.

Bemærk, at det er de IP’er, der udførte scanninger og forsøgte indbrud. De egentlige ‘payloads’ blev leveret fra andre kompromitterede websteder eller VPS-værter, når først angrebet var gennemført. Disse IP’er, der bærer ‘payloads’, er typisk sløret ved hjælp af Base64-kodningen.

Også brugt til Rick-rollin

”Vi kan se, at der er en del, der bruger sårbarhederne til at lave noget relativt ufarligt såkaldt ’rick-rolling’, hvor brugere lokkes på Youtube til tonerne af Rick Astleys ’Never Gonna Give You Up’. Selvom dette er i den lette ende, betyder det ikke, at man ikke bør opdatere sine systemer. Potentielt kan man blive udsat for noget mere værre”, siger Peter Gustafsson, nordisk chef i Barracuda Networks.

Barracuda har dog også identificeret andre eksempler på udnyttelse af Log4Shell-sårbarhederne, herunder bl.a. kryptominering og ransomware-grupper, der går målrettet efter VMware-installationer. Slutteligt er det også blevet brugt til DdOS-angreb.

Beskyt dig mod Log4shell

Den bedste måde at beskytte sig specifikt mod log4shell på er at opgradere til den nyeste version af log4j. Ved at vedligeholde software og løbende opdatere sikrer man sig bedst mod, at eventuelle huller i sikkerheden holdes lukket. I takt med det stigende antal sårbarheder, der findes i webapplikationerne, bliver det stadig mere komplekst at beskytte sig mod disse angreb. Her kan de såkaldte WAAP-tjenester (Web Application and API Protection) være en stor hjælp. De samler alle de seneste sikkerhedsløsninger i ét produkt.